Nota: questa vulnerabilità è ormai vecchia (risale al 2001) ed è stata risolta dalle successive versioni di Outlook. Tuttavia la tengo perché può esservi utile per verificare che il vostro programma di posta non si lasci infinocchiare da questo trucchetto e come traccia storica delle falle alle quali siamo stati esposti da chi scrive programmi in modo sconsiderato.

Usate queste informazioni in maniera responsabile. Spiego qui queste tecniche esclusivamente per farvi vedere quanto è facile compromettere la sicurezza del vostro computer se usate programmi non affidabili.

Per prima cosa ci vuole un programma in grado di inserire del codice HTML direttamente in un messaggio. Il programma va inoltre impostato in modo da spedire messaggi in formato HTML a tutti i destinatari.

Io ho usato Netscape 4.6, ma so che molti altri programmi sono in grado di fare queste due cose. E' indispensabile poter scrivere l'HTML direttamente nel corpo del messaggio, altrimenti la bomba non funziona. Non basta copiare il codice HTML nel testo nel modo solito.

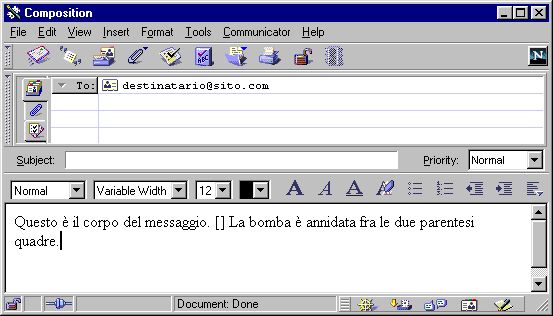

Preparate il messaggio immettendo l'indirizzo del destinatario e un testo qualsiasi, come mostrato qui sotto.

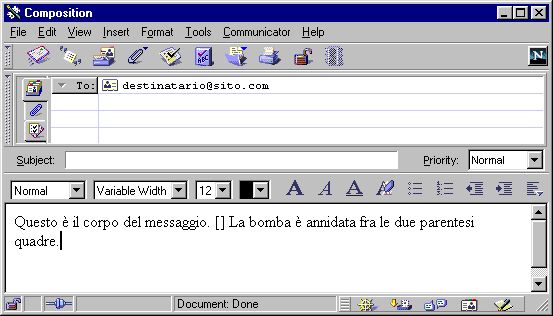

Fatto questo, "iniettate" il codice HTML in un punto qualsiasi del corpo del testo (sarebbe interessare studiare cosa succede se lo si inietta nel titolo), come mostrato qui sotto. In Netscape, ho digitato Insert > HTML Tag.

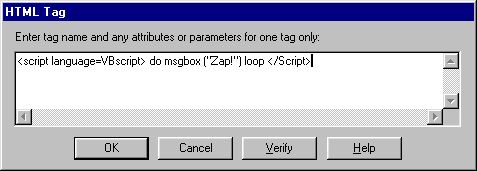

Il testo esatto del codice da immettere nel vostro programma di e-mail è questo:

<script language=VBscript> do msgbox ("Zap!") loop </script>

Al posto di Zap! potete mettere un testo a piacere.

Fatto questo, spedite il messaggio. Tutto qui.

Visto com'è facile? E' giusto che un programma possa essere paralizzato da così poco?

Il risultato di questo codice, infatti, è che nell'Outlook del destinatario (se non correttamente aggiornato) compare una finestra di dialogo contenente soltanto la dicitura Zap! e un pulsante sul quale cliccare. Cliccando sul pulsante, la finestra ricompare da capo, e non c'è verso di eliminarla se non riavviando Outlook e/o Windows. Con un minimo di conoscenza del Visual Basic si possono causare danni ben peggiori.

Le mie prove, fatte tramite i miei gentilissimi lettori che si sono offerti da cavia (io non ho e non uso Outlook, per cui non posso provarlo), indicano che sono affette da questo problema tutte le versioni di Outlook per Windows pubblicate fino al 2001. Outlook per Mac sembra essere immune (non ci vuole un genio per capire perché).

Se avete qualche dettaglio o correzione da contribuire a quest'indagine antibufala, scrivetemi presso topone@pobox.com. Grazie!